Используйте собственный отпечаток пальца/Build.Prop для прохождения теста целостности игры

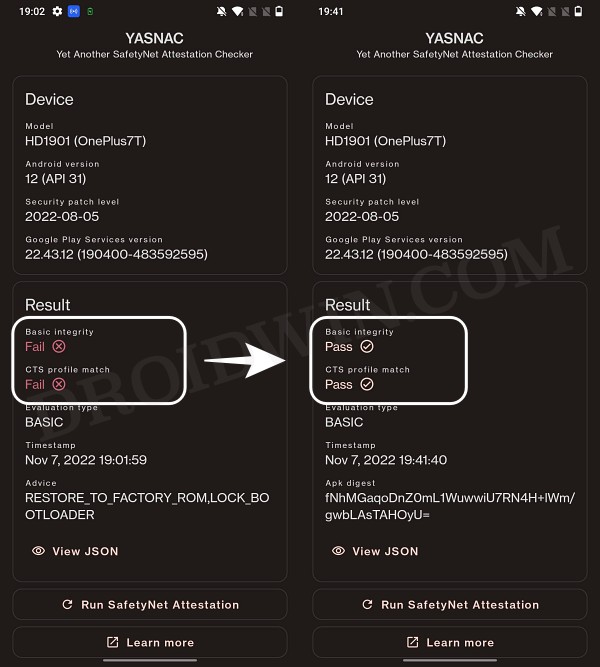

В этом руководстве мы покажем вам два разных метода создания собственных отпечатков пальцев/build.prop для прохождения теста целостности воспроизведения на вашем корневом устройстве или если вы используете собственное ПЗУ. Что ж, похоже, мы, наконец, подошли к концу пути в том, что касается получения административных привилегий. Для неосведомленных: если вы рутируете свое устройство, оно отключит тест SafetyNet, что затруднит использование банковских и платежных приложений.

Однако нам удалось найти обходной путь, который помог нам легко пройти этот тест. Перенесемся в этот год: Google представила тест целостности Play и поручила каждому приложению включить его API к январю 2025 года. На момент написания многие банковские и платежные приложения уже перешли на этот тест.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

Как и раньше, если на вашем устройстве есть root-доступ, вы не пройдете этот тест, что приведет к невозможности использования банковских приложений. К счастью, нам в очередной раз удалось раздобыть способ обойти эту проверку. Затем Google пошел еще дальше и исправил нашу настройку, но мы снова ее обошли! До настоящего времени. Гигант Кремниевой долины, наконец, предпринял самый радикальный шаг на сегодняшний день, который может, наконец, положить конец поддержке энтузиастов технологий.

Google «запрещает» отпечатки пальцев ради целостности игры: невозможно ли скрыть root?

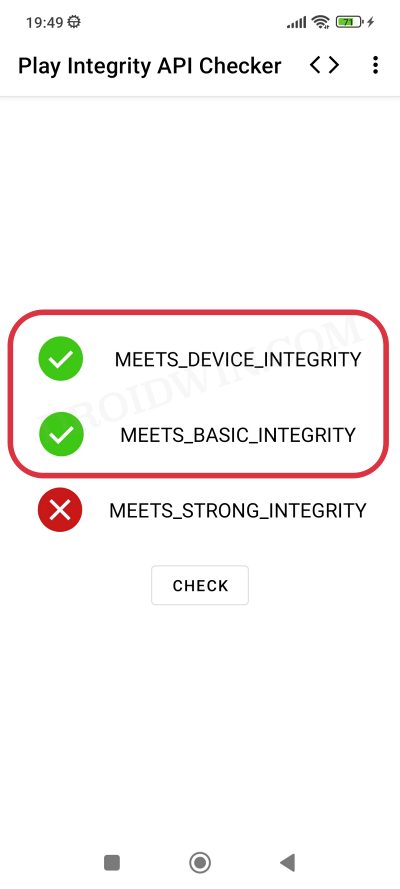

До сих пор мы могли использовать Старшего участника XDA. Читеромана модуль, чтобы легко пройти тесты MEETS_DEVICE_INTEGRITY и MEETS_BASIC_INTEGRITY, которые являются двумя обязательными условиями теста Play Integrity. Оглядываясь назад, можно сказать, что модуль использует отпечаток пальца одного из непропатченных устройств, а затем разработчик загружает свой мод на GitHub. Поскольку этот мод имеет открытый исходный код, любой может легко его расшифровать, включая Google! И это именно то, что происходит.

Хотя может показаться трудным понять, почему Google в конечном итоге использует часть своих ресурсов для этого проекта, который затрагивает только около 3% пользователей Android, но поверьте нам, это именно то, что происходит в настоящее время. Разработчик опробовал множество комбинаций отпечатков пальцев в своих модулях, включая разные OEM-производители, разные версии Android и даже разные пользовательские ПЗУ (например, Evolution X).

Однако каждый раз, когда выпускается новый модуль, Google имеет тенденцию сразу же исправлять его, тем самым оставляя разработчику три варианта: либо продолжать использовать этот метод проб и ошибок, либо сделать модуль закрытым исходным кодом, либо составить список инструкций о том, как это сделать. пользователь может создать собственный файл отпечатков пальцев и использовать его для прохождения этого теста.

Первый подход не был для него ни самым осуществимым, ни самым жизнеспособным (потому что он ничего от этого не зарабатывал и, что более важно, он тоже жил за пределами этого моддинг-сообщества!). Точно так же, если сделать его закрытым исходным кодом, это могло бы вызвать недоумение у некоторых пользователей (хотя, судя по его репутации, этого вообще не должно было случиться). Впредь третий вариант — наш лучший выбор.

Как создать и использовать собственный отпечаток пальца/Build.Prop для передачи целостности игры

Существует несколько методов выполнения этой работы: автоматический и ручной. При автоматическом методе вам все равно придется выполнить первый шаг ручного метода, но затем он позаботится об остальных шагах. Кроме того, пожалуйста, заранее сделайте резервную копию, на всякий случай. Droidwin и его участники не несут ответственности в случае термоядерной войны, если вас не разбудил будильник или если что-то случится с вашим устройством и данными, выполнив следующие действия.

Метод одного клика (самый простой)

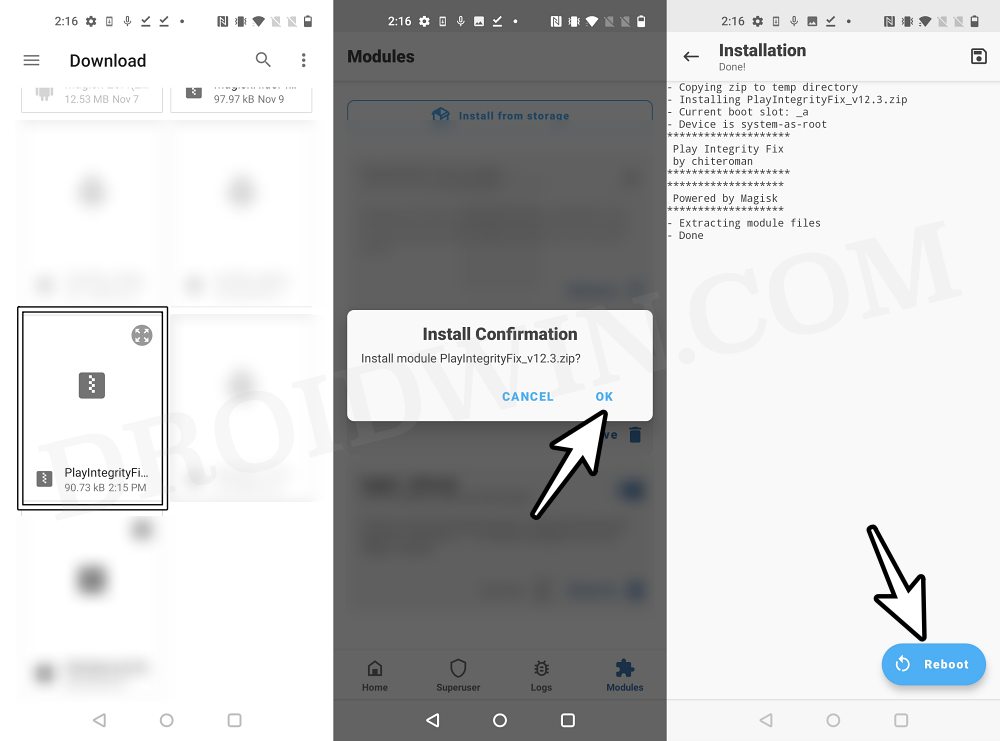

Что ж, за это мы не можем не отблагодарить читеромана! Он только что выпустил готовую к использованию версию этого модуля, которая станет самым простым и лучшим способом выбора для обычных пользователей. Все, что вам нужно сделать, это заполучить это модуль v14.2 с GitHub, включите Zygisk, прошейте его через Magisk и удалите данные Google Services Framework, Play Store, Play Service и Play Protect Service (если есть). Вот подробное руководство по этому вопросу, настоятельно рекомендуется его просмотреть.

Автоматический метод (рекомендуется)

- Для начала возьмите файл build.prop из нужной версии ПЗУ+прошивки, как описано на первом этапе ручного метода ниже.

- Затем загрузите и извлеките инструменты платформы Android SDK на свой компьютер.

- Теперь скачайте Pixel Flasher с GitHub и запустите его (благодарность: признанный разработчик XDA badabing2003).

- Затем нажмите «Обзор» > перейдите к папке «инструменты платформы» и выберите ее.

- Теперь нажмите «Сканировать» и выберите свое устройство из списка. Затем нажмите Магиск.

- Нажмите «Процесс build.prop», чтобы перейти и выбрать донорский файл build.prop.

- Он выведет файл JSON, скопирует его содержимое и заполнит недостающие данные (если таковые имеются).

- Нажмите кнопку «Редактировать pif.json», чтобы отредактировать файл на своем телефоне, и вставьте то, что вы получили на предыдущем шаге.

- Теперь загрузите и установите Play Integrity API Checker из Play Store.

- Затем выберите то же приложение в инструменте и нажмите кнопку «Проверка целостности воспроизведения».

- Это принесет результаты. Проверьте, проходит ли ваше устройство этот тест (вам нужно пройти только первые два теста).

- Если это не так, используйте другой build.prop и повторяйте действия, пока не пройдете тест Play Integrity (другого выхода нет).

Ручной метод (сложный)

Старший признанный разработчик XDA Osmosis взял на себя эту ответственность и проделал отличную работу, перечислив шаги по созданию и использованию custom.pif.json. Вот инструкции для того же самого:

Прежде всего, загрузите стандартное ПЗУ для случайного устройства (см. ниже), распакуйте его и получите из него файлы build.prop *и/или* продукта build.prop *и* поставщика build.prop. Мы или XDA не можем публиковать эти файлы публично, потому что Google завладеет ими и массово забанит их все одновременно (это только что произошло с устройством Asus. Нам удалось получить непропатченный отпечаток пальца с одного из устройств Asus и использовать его для пройти тест на целостность Play. Это работало несколько дней, прежде чем Google в конечном итоге исправил!).

- Что касается «случайного устройства», о котором мы упоминали выше, обязательно имейте в виду следующие моменты, прежде чем загружать его ПЗУ:

- Все старые устройства Nexus (Nexus 6/shamu и старше) заблокированы.

- Окончательные сборки ПЗУ для всех оставшихся устройств Nexus и Pixel, которые больше не поддерживаются, запрещены.

- Устройство должно быть как минимум обновлено до Oreo (Android 8) и иметь встроенную версию Android 6 или более поздней версии.

- Устройства, запускаемые с Pie (Android 9) или более поздней версии, могут не работать.

- Короче говоря, попробуйте выбрать комбинацию устройства и его ПЗУ, которую, как вы думаете, не выберут многие люди. Это связано с тем, что «чем менее очевидные статистические данные, указывающие на неправомерное использование конкретного отпечатка пальца, получает Google, тем меньше отпечатков пальцев будет заблокировано».

Давайте теперь поговорим о расположении build.prop, product иvendor.prop. В случае build.prop его можно найти по адресу /system/system/build.prop или /system/build.prop. Продуктом может быть /product/build.prop и/или /product/etc/build.prop. Поставщик находится в каталоге /vendor/build.prop или/system/vendor/build.prop.

Обычно это ro.build.fingerprint + ro.product.* (более старая система build.prop) или ro.system.build.fingerprint + ro.product.system.* (более новая система build.prop). (или ro.product.build.fingerprint + ro.product.product.* (product build.prop, необходим только на устройствах, где системный build.prop содержит «общие» значения)).

Отсюда вам нужно будет скопировать следующие шесть значений: PRODUCT (ro.*.name), DEVICE (ro.*.device), ПРОИЗВОДИТЕЛЬ (ro.*.manufacturer), BRAND (ro.*.brand), МОДЕЛЬ (ro.*.модель) и FINGERPRINT (ro.*.отпечаток пальца). При желании также скопируйте SECURITY_PATCH (ro.build.version.security_patch из system build.prop)

Теперь вставьте скопированные значения между кавычками соответствующих полей в примере шаблона custom.pif.json, показанном ниже (это всего лишь образец, который уже запрещен Google. Поэтому обязательно замените значения соответствующим образом).

{ “ПРОДУКТ”: “таймень”, “УСТРОЙСТВО”: “таймень”, “ПРОИЗВОДИТЕЛЬ”: “Google”, “БРЕНД”: “google”, “МОДЕЛЬ”: “Pixel 2 XL”, “FINGERPRINT”: “google/ taimen/taimen:8.1.0/OPM4.171019.021.R1/4833808:user/release-keys”, “SECURITY_PATCH”: “2018-07-05”, “FIRST_API_LEVEL”: “26” }

Наконец, скопируйте файл .json в /data/adb/modules/playintegrityfix/custom.pif.json и затем прошейте его. этот модуль через Magisk (который является ответвлением оригинального модуля Play Integrity Fix). Или перенести в /data/adb/pif.json, прошить оригинальный модуль исправления целостности Playе и перезагрузите устройство. Теперь ваше устройство, «надеюсь», должно пройти тест на целостность игры с использованием этого пользовательского отпечатка пальца/build.prop! Если этого не произойдет, вам придется выбрать другой отпечаток пальца и повторить этот процесс.

Рутинг и пользовательские прошивки: трудное, но достижимое путешествие!

Итак, это все из этого руководства о том, как использовать собственный отпечаток пальца/build.prop и пройти тест на целостность игры. Хотя мы всегда верили в девиз «делиться — значит заботиться», однако, давайте на этот раз не будем принимать его в данном случае. Если вы получите работающий отпечаток пальца, а затем поделитесь им с остальными пользователями, Google в конечном итоге исправит его. Так что сохраните этот уникальный файл build.prop при себе и не позволяйте Google перехватить его!

ПРИМЕЧАНИЕ. Google постоянно внедряет те или иные изменения с угрожающей скоростью. К счастью, разработчики всегда на шаг впереди и тестируют новые способы обхода исправлений, установленных гигантом Кремниевой долины. Но это также означает, что вы также будете свидетелями изменений в модулях через частые промежутки времени, поэтому мы будем обновлять это руководство по мере того, как это произойдет. Обязательно регулярно следите за этим постом.

![macOS Sonoma Google Chrome делится вашим экраном [Fix]](https://vgev.ru/wp-content/uploads/2023/07/macos-sonoma-google-chrome-is-sharing-your-screen.jpg)

![Adobe Photoshop Перспектива Деформация перевернутого изображения [Fix]](https://vgev.ru/wp-content/uploads/2023/02/adobe-photoshop-perspective-warp-upside-down-image.jpg)