Как пройти Magisk SafetyNet на рутированном Android 11

ОБНОВЛЕНИЕ 1 (17 ФЕВРАЛЯ 2021 г.): Добавлены инструкции по исправлению модуля Flash Universal SafetyNet Magisk после подмены отпечатка пальца на Pixel 3A.

В этом руководстве мы покажем вам, как пройти Magisk SafetyNet на вашем корневом устройстве Android 11. Одним из самых больших преимуществ ОС с открытым исходным кодом, такой как Android, является тот факт, что вы можете выполнять множество настроек и настроек. Единственное требование — загрузчик вашего устройства должен быть разблокирован. Как только это будет сделано, вы можете установить пользовательские ПЗУ, прошить пользовательские восстановления, такие как TWRP, Pixel Experience Recovery и т. Д. В том же духе вы можете получить права администратора или доступ к системному разделу. Делается это рутированием устройства через Magisk (с TWRP или без TWRP — прошивкой стокового boot.img).

После того, как вы получили root, вы можете прошивать тонны модулей Magisk, Xposed Framework, тем Substratum и множества других модов. Однако эти настройки сопряжены с некоторыми рисками и предостережениями. Когда дело доходит до риска, если шаги выполняются неправильно, вы можете получить устройства с загрузочной петлей, программным или жестким кирпичом. В большинстве случаев все это можно легко исправить, прошив стоковую прошивку через Fastboot или используя режим EDL в случае жесткого кирпича. Но все это только один аспект. Если говорить о предостережениях или недостатках, то их довольно много. Наиболее распространенные проблемы приводят к невозможности нормальной работы различных приложений.

Например, банковские приложения, такие как Google Pay, просто откажутся работать. Точно так же такие игры, как Pokemon Go, не будут работать на рутированном устройстве. Говоря о Netflix, его сертификация Widevine L1 понижается до L3, поэтому вы не сможете смотреть видео в HD. Во всех этих случаях был простой обходной путь, просто скрыть разблокировку устройства и статус root через Magisk. Но теперь, с последней версией Android, все стало немного сложнее. Тем не менее, все еще существует отличный обходной путь, с помощью которого вы проходите Magisk SafetyNet на своем корневом устройстве Android 11. И этот урок покажет вам, как этого можно достичь. Следуйте вместе.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

В чем проблема Magisk SafetyNet на Android 11?

Я постараюсь, чтобы все это объяснение было как можно более простым, без включения какого-либо технического жаргона. SafetyNet была введена Google для проверки взлома устройства. То есть, если вы выполнили какие-либо настройки на уровне системы или установили какой-либо пользовательский двоичный файл, эта сеть безопасности будет активирована. затем он предупредит установленные приложения, чтобы они действовали с осторожностью. Причина того же заключается в том, что разблокировка любого устройства или его рутирование нарушает гарантию безопасности, которую может предложить OEM.

Ваш системный раздел теперь легко доступен и, следовательно, может быть доступен неавторизованным пользователям. Однако обычно этого не происходит, потому что пользователь, который выбирает эти настройки, очень хорошо знает связанные с этим риски, а также знает, как исправить любую проблему, если он столкнется. При этом Google делает свою часть работы, как и другие приложения. Они просто проверяют, сработала ли сеть SafetyNet или нет. Если это так, то приложение просто откажется работать или будет работать с ограниченными возможностями.

Тем не менее, Magisk предлагает довольно изящный способ обойти это ограничение: вы можете легко скрыть статус root и разблокировать свое устройство, используя встроенную функцию Magisk. Таким образом, Safetynet не сможет обнаружить какие-либо изменения на вашем устройстве, и, следовательно, все приложения будут работать без проблем. Но с выпуском Android 11 все изменилось, причем в худшую сторону! До сих пор SafetyNet использовала только два параметра, чтобы проверить, установлены ли на устройстве какие-либо пользовательские двоичные файлы или нет. Это были ctsProfileMatch и basicIntegrity. Однако теперь к этому списку добавлен третий параметр в виде AssessmentType.

Тип оценки: базовая или аппаратная

Именно из-за этого третьего параметра Magisk не сможет скрыть статус разблокированного загрузчика с вашего устройства. С другой стороны, скрытие корня все равно будет работать ожидаемым образом. Таким образом, приложения, которые проверяют, разблокирован ли загрузчик вашего устройства, больше не смогут работать на рутированном устройстве.

Но существует удобный обходной путь, с помощью которого вы можете пройти Magisk SafetyNet на своем корневом устройстве Android 11. Это, в свою очередь, позволит SafetyNet вернуть статус False как для разблокированного загрузчика, так и для root, хотя ваше устройство будет рутировано и иметь разблокированный загрузчик (ну, очевидно!). Следуйте инструкциям.

Поддерживает ли ваше устройство аппаратную аттестацию SafetyNet?

Прежде чем мы перечислим шаги инструкции, давайте сообщим вам о важном. Существует простой способ проверить, поддерживает ли ваше устройство последнюю версию аппаратной аттестации или нет.

- Во-первых, убедитесь, что вы используете последнюю версию Магиск Канарейка строить. Затем запустите приложение и нажмите «Проверить SafetyNet».

- Если вы выполняете эти шаги в первый раз, вам также придется загрузить собственный код. Поэтому нажмите OK в появившемся диалоговом окне подтверждения.

- Процесс начнется и займет всего пару секунд. После этого проверьте третий раздел внизу: evalType.

- Если он «БАЗОВЫЙ», значит аппаратная аттестация еще не реализована на вашем устройстве. С другой стороны, если написано «ОБОРУДОВАНИЕ», значит, ваше устройство использует эту аттестацию.

Как пройти Magisk Safety Net на Android 11 Root

Теперь, когда вы знакомы с методом проверки аттестации типа оценки/аппаратного обеспечения, давайте рассмотрим шаги по прохождению Magisk SafetyNet на вашем корневом устройстве Android 11. Мы разбили приведенные ниже шаги на отдельные разделы для простоты понимания. Следуйте вместе.

ШАГ 1: Включите MagiskHide

- Прежде всего, вам нужно будет включить опцию Magisk Hide.

- Для этого запустите Magisk Manager на своем устройстве.

- Затем нажмите на значок настроек, расположенный в правом верхнем углу.

- Прокрутите до раздела Magisk и включите переключатель Magisk Hide.

ШАГ 2: Рандомизация Magisk Manager с другим именем

Пришло время скрыть приложение Magisk Manager от других приложений. Это, в свою очередь, будет сделано путем рандомизации имени пакета приложения на любое другое имя по вашему выбору! В качестве примера я переименую его в Droidwin, поэтому, если какие-либо приложения будут проверять установку Magisk, они не смогут его найти, поскольку он был замаскирован под именем DroidWin. Звучит впечатляюще, правда? Ну, это определенно! Вот что необходимо сделать в этом отношении:

- Запустите Magisk Manager на своем устройстве и перейдите в «Настройки».

- Затем перейдите в раздел Hide Magisk Manager и введите новое имя в отведенном месте.

- Наконец, нажмите OK и все. В течение нескольких секунд приложение будет рандомизировано по введенному вами имени.

- Кроме того, его значок также переключится на значок приложения Android по умолчанию.

Имейте в виду, что при первом запуске Magisk (нажав на имя, которое вы дали), Magisk запросит обновление. Просто нажмите OK и подождите несколько секунд. Он выполнит необходимую внутреннюю работу, а затем загрузит для вас приложение Magisk Manager. Это всего лишь один раз, в следующий раз вы можете напрямую открыть приложение.

ШАГ 3. Скройте Magisk SafetyNet от Google Apps, Services и Frameworks

Чтобы быть вдвойне уверенным, мы также будем скрывать приложения из экосистемы Google. Вот как:

- Запустите Magisk Manager на своем устройстве и коснитесь значка «Щит», расположенного в нижнем меню.

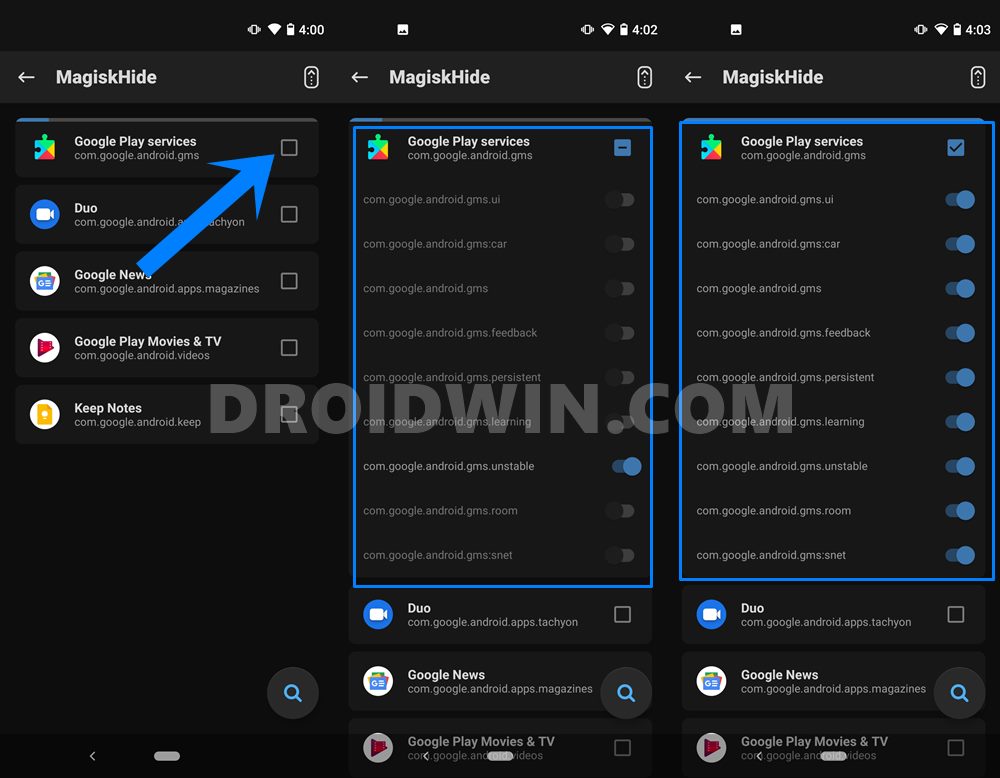

- Затем выберите опцию MagiskHide. Теперь он загрузит все установленные приложения.

- Ваше внимание должно быть сосредоточено на поиске сервисов Google Play. Итак, перейдите к этому имени и нажмите на него.

- Это также принесет связанные с ним услуги. Включите переключатель для всех процессов, как показано на изображении.

ШАГ 4. Подделка отпечатков пальцев вашего устройства на Pixel 3A

Наконец, пришло время изменить идентификацию отпечатка пальца вашего устройства и подменить его на Pixel 3A. Но почему? Ну, это потому, что Pixel 3A был последним устройством в серии Pixel, в котором использовался старый метод аттестации SafetyNet, от которого Magisk может скрыться. Следовательно, SafetyNet будет выполнять поиск, используя старый метод, и не сможет идентифицировать какие-либо настройки на системном уровне на вашем устройстве. Теперь, когда объяснение ясно, вот инструкции для выполнения этой задачи:

- Запустите Magisk Manager на своем устройстве и коснитесь значка «Модули» (четвертый).

- Найдите MagiskHide Props Config, а затем нажмите кнопку «Загрузить», расположенную в правом нижнем углу.

- Наконец, нажмите на кнопку «Установить» и дождитесь завершения процесса. После этого перезагрузите устройство.

- После этого вам нужно будет установить приложение эмулятора терминала на ваше устройство. Мы использовали Приложение Termuxно вы можете попробовать любой из ваших вариантов.

- Теперь запустите приложение, введите su и нажмите Enter. Откроется всплывающее окно Magisk, нажмите «Предоставить», чтобы предоставить приложению root-доступ. [su command is used to get the SuperUser access].

- Затем введите props и нажмите Enter. Это запустит модуль MagiskHide.

- После этого вам нужно будет выбрать опцию «Принудительная аттестация ключа BASIC». Итак, введите 2 и нажмите Enter.

- Затем введите d, чтобы выбрать опцию «Выбрать из списка устройств». Введите 7, чтобы выбрать «Google.

- Затем введите 20, чтобы выбрать «Google Pixel 3a». Причиной такого выбора, как уже упоминалось ранее, является тот факт, что в этом устройстве все еще используется старый метод аттестации.

- Затем введите y для подтверждения и еще раз y для перезагрузки устройства. Как только ваше устройство перезагрузится, просто очистите данные нужных приложений Google и все. Вы успешно прошли тест SafetyNet на своем корневом устройстве Android 11.

ШАГ 5: Flash Universal SafetyNet Fix Magisk Module

Итак, я просмотрел все ваши комментарии, и оказалось, что есть некоторые пользователи, которые не могут пройти тест SafetyNet на своем рутированном Android 11. Похоже, все сводится к этому аппаратному методу аттестации. Вот что на самом деле происходит с большинством пользователей. Чтобы проверить и подтвердить профиль CTS, службы Google Play выбирают более строгую аппаратную аттестацию, даже если вы выбрали базовую аттестацию.

Таким образом, кажется, что Google сразу же игнорирует отчет API аттестации SafetyNet о том, что устройство использует базовую аттестацию и скорее переходит к аппаратной аттестации. Но благодаря старшему члену XDA kdrag0n ему также удалось обойти это ограничение с помощью модуля magisk. С учетом сказанного вам все равно нужно выполнить первые четыре шага, упомянутые выше, а затем только попробовать инструкции, упомянутые ниже.

- Для начала загрузите модуль исправления Safetynet с GitHub: безопасность-исправление-v1.1.1.zip

- Теперь перенесите этот файл на свое устройство и запустите приложение Magisk Manager.

- Нажмите на значок модуля, расположенный в правом нижнем углу. Затем нажмите «Установить из хранилища».

- Прокрутите до загруженного ZIP-файла модуля SafetyNet Fix и выберите его.

- Модуль будет прошит в течение нескольких секунд. Сделав это, нажмите кнопку «Перезагрузка», расположенную в правом нижнем углу.

- Когда ваше устройство загрузится, перепроверьте наличие SafetyNet через magisk, и проблема уже будет устранена.

Так что это было из этого руководства о том, как исправить, как пройти Magisk SafetyNet на вашем корневом устройстве Android 11. Если у вас есть какие-либо вопросы, сообщите нам об этом в разделе комментариев ниже. Мы вернемся к вам с решением в ближайшее время.